Secciones

Servicios

Destacamos

Edición

La firma de seguridad 'Adaptive Mobile Security' ha detectado un fallo de seguridad que afectaría a un importante número de tarjetas SIM. Apodado 'Simjacker', se antoja «el más sofisticado desde que se tienen registros» y vendría aprovechándose durante los últimos dos años con ... fines de vigilancia.

Según estiman los expertos, más de 1.000 millones de usuarios alrededor del globo podrían verse afectados, quedando expuesta su ubicación y los teléfonos a merced de cualquiera con los suficientes conocimientos.

¿En qué consiste 'Simjacker'? El atacante se sirve de un software (programa informático) presente por defecto en las tarjetas SIM de numerosas operadoras: 'S@T Browser'. Éste era utilizado para recolectar información sobre la cantidad de datos y minutos de voz restantes en el contrato del usuario, si bien dejó de utilizarse en 2009.

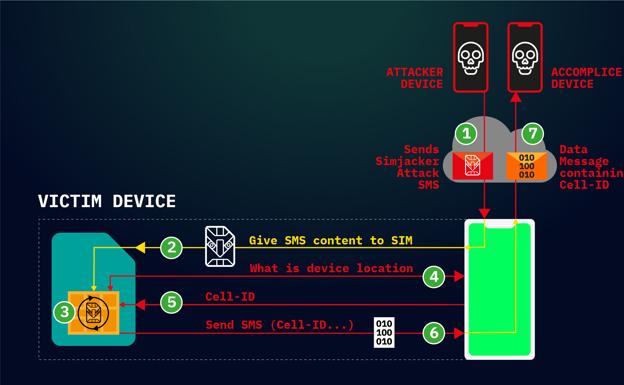

La desactualización de S@T Browser supone así una puerta de entrada para malintencionados, quienes proceden enviando un SMS con instrucciones cuidadosamente redactadas. Gracias a éstas se toma el control de la circuitería de la tarjeta SIM ('Universal Integrated Circuit Card' o UICC) y se genera un segundo SMS, enviado al dispositivo desde el que se originó el ataque. Es entonces cuando se envía nuestra localización e IMEI, el código que identifica cada móvil a escala global.

Lo más preocupante es que todo el proceso ocurre en segundo plano: no somos conscientes de haber recibido (ni posteriormente) enviado un SMS con la información de marras. De nada sirve consultar el buzón de mensajes con asiduidad.

Dado que Simjacker aprovecha una vulnerabilidad de las tarjetas SIM, no discrimina entre marcas, modelos ni sistemas operativos. Así, lo mismo da iOS que Android; Apple que Samsung, Huawei, Google o Xiaomi (por mentar sólo algunos de los principales fabricantes).

¿Podemos hacer algo para protegernos? Poco más que presionar a las operadoras telefónicas, quienes apenas han modificado el diseño de sus tarjetas SIM durante la última década. Con todo, Adaptive Mobile Security advierte que «cambiar la configuración de seguridad de la UICC o desinstalar el software S@T Browser supone una tarea lenta y dificultosa»; poco factible.

¿Veremos nuevos modelos de SIM a nedio plazo? Más valdría, considerando que Simjacker podría evolucionar y utilizarse con fines mucho más perniciosos. En las pruebas llevadas a cabo por la firma de seguridad, sus técnicos fueron capaces de realizar llamadas, enviar mensajes de texto, abrir el navegador web e incluso desactivar la tarjeta SIM del teléfono atacado; todo ello de forma remota y en cuestión de segundos.

Nada impide a terceros utilizar Simjacker para promover la desinformación (enviando mensajes con 'fake news'); cometer fraudes (provocar llamadas de smartphones ajenos a número 'premium'); espiar nuestra conversaciones (convirtiendo al teléfono en dispositivo de escucha) o difundir 'malware' (forzando la apertura de direcciones web con acceso al virus o programa nocivo de turno).

Uno de los puntos más sorprendentes del comunicado de AMS alude al origen de Simjacker: asegura que el 'exploit' fue desarrollado por una empresa privada, a raíz de las peticiones de varios gobiernos con intereses de monitorización individual. Dicho de otra forma: espionaje desde las altas esferas.

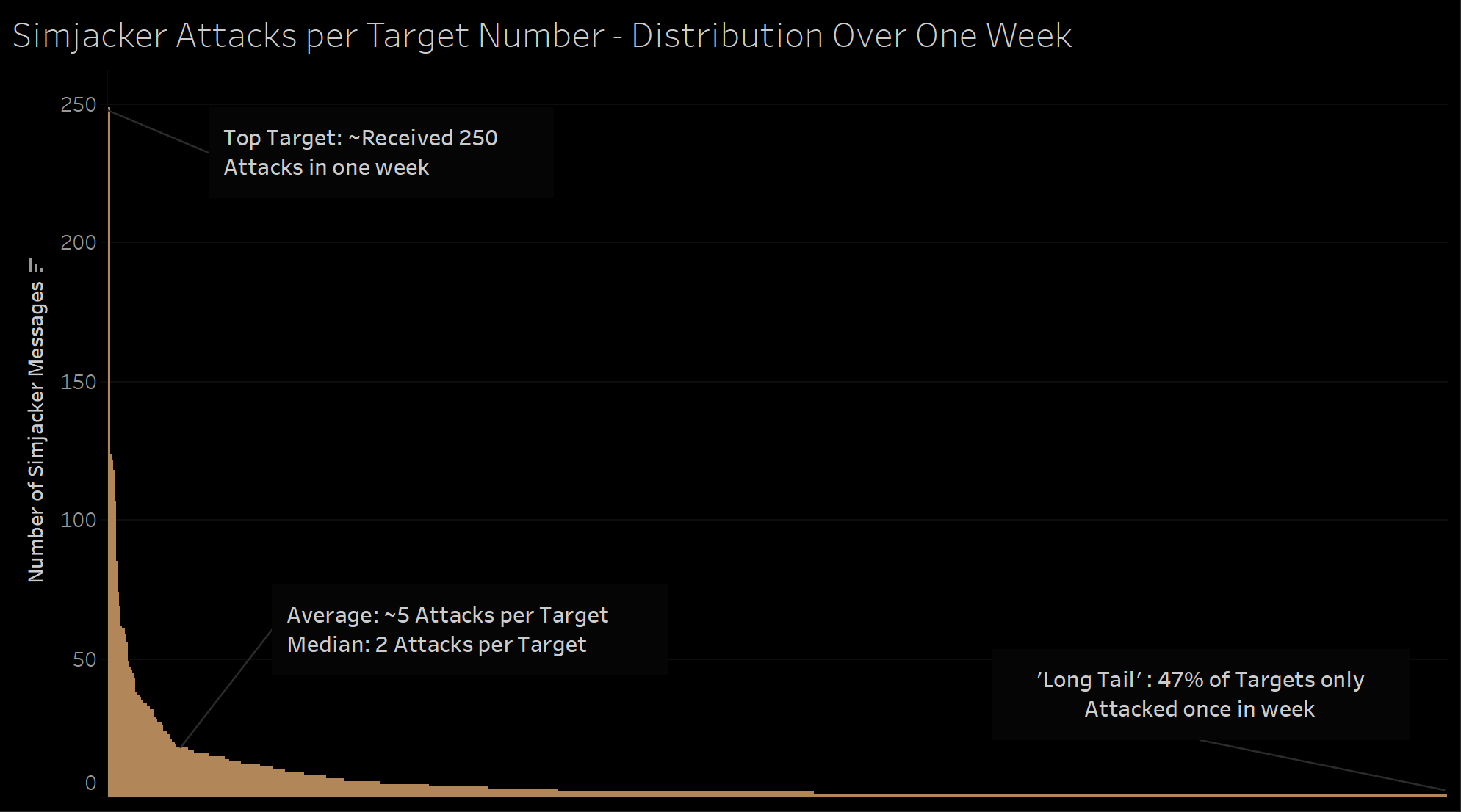

Más concretamente, AMS detectó hasta 300 números telefónicos atacados por día «en un país concreto», intentándose con algunos de ellos varios cientos de veces a la semana (seguramente por pertenecer a sujetos de alto rango).

Nuestra preocupación ahora radica en la utilización de esta técnica de forma masiva, semanas después de saber sobre el timo de la SIM duplicada ('SIM swapping'); las escuchas mediante asistentes por voz y la proliferación de aplicaciones maliciosas.

AMS ofrecerá más información sobre Simjacker en la Virus Bulletin Conference de Londres, el próximo 3 de octubre. La compañía ya está trabajando con dos de las máximas autoridades en el campo de la telefonía: GSM Association y SIM Allliance.

El pasado verano hablamos con Hervé Lambert, Global Consumer Operations Manager de Panda Security en Bilbao, quien nos ofreció una serie de recomendaciones para garantizar la seguridad de nuestros dispositivos móviles:

● Utilizar una contraseña adicional o doble autenticación como la voz, un PIN adicional o aplicaciones como 'Google Authenticator'.

● No compartir demasiada información en Internet, sobre todo la que sea personal o comprometida.

● No almacenar todo en el móvil, es un dispositivo electrónico que no es cien por cien seguro.

● Exigir al operador móvil que refuerce sus sistemas de seguridad cuando se trate de operaciónes en nombre del usuario.

● Utilizar aplicaciones de mensajería como WhatsApp o Telegram, ya que cifran los mensajes antes de enviarlos. Todo lo contrario que el sistema SMS, más vulnerable.

● No vincular las cuentas bancarias al teléfono o perfil de usuario y no dar a nadie nuestro código PIN.

● Instalar un programa de seguridad para evitar el robo de los datos personales o que una tercera persona acceda a ellos.

● No dejar el teléfono sin supervisión o a la vista de todo el mundo en lugares públicos.

● Tener siempre activado un sistema de geolocalización en el móvil.

● Poner un PIN, contraseña o patrón que sea difícil de descifrar. La contraseña más utilizada del mundo es '1234', que supone casi el 11% de los 3,4 millones de claves de cuatro cifras estudiadas en Datagenics. La siguiente es '1111', con casi el 6%, seguida de '0000' que utilizaron el 2% de los usuarios.

● Apuntar el IMEI del teléfono, así se podrá bloquear el dispositivo en caso de robo.

● Cifrar el contenido si se gestionan datos confidenciales o información sensible.

¿Ya eres suscriptor/a? Inicia sesión

Publicidad

Publicidad

Te puede interesar

Fallece un hombre tras caer al río con su tractor en un pueblo de Segovia

El Norte de Castilla

Publicidad

Publicidad

Esta funcionalidad es exclusiva para suscriptores.

Reporta un error en esta noticia

Comentar es una ventaja exclusiva para suscriptores

¿Ya eres suscriptor?

Inicia sesiónNecesitas ser suscriptor para poder votar.