Secciones

Servicios

Destacamos

Edición

sara borondo

Lunes, 30 de noviembre 2020, 02:50

«El phishing es una de las ciberamenazas más presentes y también una de las más peligrosas. Se estima que uno de cada 99 mails es un ataque de phishing y muchos continúan sorteando las protecciones por defecto», afirma Josu Franco, asesor en estrategia y tecnología de Panda Security. Esta amenaza consiste en que el ciberdelincuente se hace pasar por Hacienda, alguna empresa conocida o, muy habitualmente, el banco, y pide al usuario que facilite sus contraseñas de algún servicio, claves de acceso o el número de tarjeta bancaria inventando una excusa creíble; pensada para asustar a la víctima haciéndole pensar que esos mismos datos o la integridad de su cuenta están en peligro.

Otra variante, bastante frecuente estos últimos meses, indica a la víctima (por SMS) que le han enviado un paquete y debe facilitar cierta información para que se le haga entrega del mismo. Desde que empezó la pandemia, también se ha popularizado recurrir a la COVID-19 como reclamo. A fin de cuentas, los criminales utilizan todo aquello que hace a la gente más receptiva a abrir un correo y pinchar en el mensaje.

El phishing es un tipo de ataque muy popular por lo poco que cuesta lanzarlo. El método tradicional consiste simplemente en enviar correos electrónicos y esperar a ver si alguien 'pica el anzuelo', aunque, dice Franco, «el uso de smartphones y redes sociales está multiplicando las vías de ataque». Además, la estratagema no requiere de mucho esfuerzo -la mayoría de acciones se hacen de forma automatizada- ni exposición, ya que el criminal ni siquiera necesita entrar en el sistema del usuario. Otro aliciente para el delincuente es que son ataques muy lucrativos: «siempre va a haber un porcentaje -aunque sea muy pequeño- de personas que van a caer en el engaño», sentencia el experto.

La amenaza del phishing no solo radica en que el criminal acceda a nuestra cuenta bancaria, la de Amazon o cualquier otro servicio, sino que también puede 'debilitar' nuestro ordenador frente a otros ataques informáticos. Según Panda Software, el 91% del malware en el mundo llega a través del phishing. «En los últimos tiempos se ha sofisticado la manera en que se intenta engañar al usuario, con variantes como el spear-phishing», explica Franco, «una técnica que involucra correos electrónicos maliciosos convincentes y altamente dirigidos que incluyen detalles específicos y precisos sobre una persona o función en particular en una empresa. Históricamente, el spear-phishing es una actividad que requiere más inversión y mucho más tiempo». Otro tipo de phishing, llamado Business Email Compromise (BEC), suplanta la identidad de altos cargos «para engañar a otras personas y que, por ejemplo, realicen transferencias a cuentas designadas por el atacante».

El éxito del phishing depende en buena medida de la pericia que tenga el delincuente. Los más burdos consisten en correos con faltas de ortografía o gramaticales y expresiones poco naturales, probablemente porque se ha utilizado un traductor automático, pero hay otros bien redactados que imitan al organismo o empresa a la que suplantan con tremenda fidelidad.

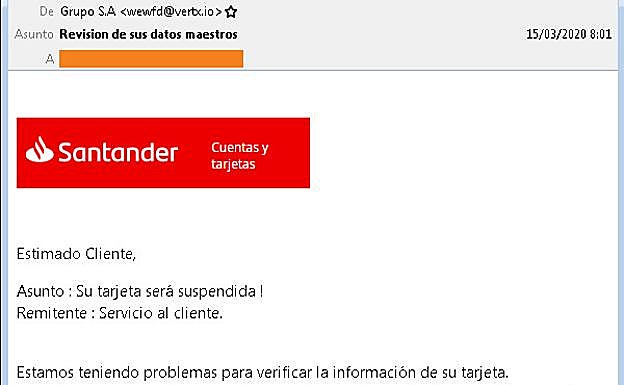

A finales de septiembre, la Oficina de Seguridad del Internauta (OSI) detectó una campaña de envíos electrónicos fraudulentos que suplantaban a Bankia y Banco Santander con la excusa de que alguna de estas entidades bancarias ofrecía un nuevo servicio de seguridad que los clientes debían aplicar. Para ello debían dirigirse a una web que resultaba ser falsa. Los reclamos que la OSI ha detectado y que estaban en el asunto del correo eran 'notificarte un nuevo mensaje' o 'ACTIVAR LA NUEVA SEGURIDAD GRATIS LO ANTES POSIBLE'. En el caso de Bankia aparecía en el correo, que tenía el logotipo y el aspecto de uno procedente de la entidad bancaria, un recuadro que indicaba 'Finalizar la solicitud' y que dirigía a una web falsa. Al introducir los datos de acceso a la cuenta, la víctima proporcionaba a los delincuentes la manera de entrar en esos bancos. En el caso de Banco Santander, también en un correo diseñado y con un texto que parecía fiable, se incluía un enlace que supuestamente activaba una seguridad extra en la cuenta y que también dirigía a una página fraudulenta.

Para evitar caer en este tipo de engaños, la OSI realiza una serie de recomendaciones:

■ No abrir correos de usuarios desconocidos o que no se hayan solicitado. Hay que eliminarlos directamente y no contestar nunca.

■ Ser precavido al seguir enlaces y descargar ficheros adjuntos de correos, aunque sean de contactos conocidos.

■ Revisar la URL de la página web. Si no hay certificado o no corresponde con el sitio al que se supone que se está accediendo, no hay que facilitar ningún tipo de información personal (nombre de usuario, contraseña, datos bancarios...).

■ En caso de duda, consultar con la entidad implicada o con alguien de confianza como las fuerzas y cuerpos de seguridad, la OSI o el Basque Cybersecurity Centre (CSBC).

Los expertos consultados recomiendan, además, tener instaladas herramientas de software diseñadas para bloquear el acceso a URLs sospechosas, detectar malware o cortar conexiones inesperadas a nuestro equipo.

Si hemos sido víctimas de un ataque phishing puede suceder que se bloquee la contraseña de algún servicio porque el atacante la haya cambiado después de entrar o, si está activado el sistema de doble autenticación, que nos llegue una notificación de intento de acceso no autorizado.

En el caso de las empresas, el phishing suele tratarse de una puerta de entrada para que los ciberdelincuentes lleven a cabo un ataque más importante, según explica a este diario José de la Cruz, director técnico de Trend Micro Iberia, una empresa se seguridad cibernética: «En el caso de ser el comienzo de un ataque de tipo ransomware [en el que los delincuentes 'secuestran' información clave de la empresa y exigen dinero para que la víctima la recupere] las pérdidas pueden ser millonarias ya sea en concepto de rescate (el cual desaconsejamos pagar), pérdida de productividad, reputación o incluso multas por incumplimiento normativo».

Trend Micro cuenta con una herramienta gratuita, Phis Insight, que simula ataques de phishing de manera controlada para evaluar si los trabajadores de una empresa están preparados para evitar un ataque. Consiste en el envío de 'correos trampa' que piden sus credenciales al usuario. De la Cruz apunta que, según los informes que la herramienta elabora después, «en la mayoría de los casos el usuario accede a las URLs 'señuelo', si bien es cierto que un porcentaje sensiblemente menor introduce claves en las mismas».

Las normas que recomienda De la Cruz para que las empresas se protejan contra el phishing son muy parecidas a las que se recomiendan para cualquier ciudadano: no acceder a URLs incrustadas en correos electrónicos relacionadas con servicios bancarios, mensajería...; desconfiar de los sitios webs que soliciten esas credenciales; no acceder a contenidos no corporativos desde los equipos profesionales y, en caso de la mínima duda sobre la legitimidad de un contenido, verificarlo con el departamento de seguridad. A esto añade Trend Micro un entrenamiento específico para que los empleados sepan identificar los contenidos y correos de procedencia sospechosa.

Publicidad

Publicidad

Te puede interesar

Publicidad

Publicidad

Esta funcionalidad es exclusiva para suscriptores.

Reporta un error en esta noticia

Comentar es una ventaja exclusiva para suscriptores

¿Ya eres suscriptor?

Inicia sesiónNecesitas ser suscriptor para poder votar.